Киберпреступность - кража собственности в компьютерных сетях

Дата: 06.08.2007Источник: Viruslist.com

Автор: Юрий Машевский

Большинство пользователей продолжают считать, что до них никому нет дела, что в их компьютерах нет ничего ценного для злоумышленника, и вся компьютерная зараза пройдет мимо. Давайте посмотрим на эту проблему с другой стороны баррикад — со стороны злоумышленников.

За последние годы своего интенсивного развития, постоянно изобретая новые вредоносные технологии, киберкриминал стал высокодоходным занятием, пройдя путь от любительских проб одиночек до бизнеса хорошо организованных групп.

В течение 2005 года киберпреступники по различным оценкам заработали от десятков до сотен миллиардов долларов, что превышает доход всей антивирусной индустрии. Безусловно, не все столь внушительные средства «заработаны» на атаках на пользователей и организации, но они занимают значительную часть в суммарном доходе злоумышленников.

Мы решили представить материал в двух частях, одна из которых будет целиком посвящена атакам на пользователей, вторая — атакам на организации.

В этой части мы попытаемся проанализировать, какая виртуальная собственность пользователей вызывает интерес у злоумышленников, к каким способам получения чужих данных они прибегают.

Что крадут

Итак, какая же виртуальная собственность может заинтересовать компьютерного вора?

По результатам проведенного аналитиками «Лаборатории Касперского» исследования вредоносных программ, можно выделить 4 группы собственности, которая наиболее часто подвергается кражам с компьютеров пользователей. Подчеркнем, что это далеко не весь список того, чем интересуются мошенники. Рассмотрим их подробнее:

* параметры для доступа к различным финансовым системам (онлайн-банкингу, пластиковым картам, электронным деньгам; об этом читайте во второй части статьи, где будет уделено внимание вопросам атак на финансовые организации), интернет-аукционам или им аналогичным;

* пароли для доступа к интернет-пейджерам, сайтам;

* пароли для доступа к почтовым ящикам, которые являются неотъемлемой частью ICQ-аккаунтов, а также все найденные на компьютере адреса электронной почты;

* пароли к онлайн-играм, среди которых наиболее популярными являются такие как Legend of mir, Gamania, Lineage и World of Warcraft.

Таким образом, если вы обладаете хоть чем-то из приведенного списка, то уже представляете интерес для криминала.

Почему крадут данные и что с ними потом делают, мы расскажем немного ниже в разделе «сбыт краденого», а сейчас остановимся на том, как осуществляются кражи.

Как крадут

Для совершения кражи в подавляющем большинстве случаев используются специализированные вредоносные программы или методы социального инжиниринга, либо и то и другое — для большей эффективности.

Начнем с вредоносных программ, задачей которых является шпионаж за действиями пользователя (например, запись последовательности всех нажатых клавиш), либо целенаправленный поиск ключевых данных в пользовательских файлах или системном реестре. Полученные данные вредоносная программа в конечном счете передает автору, который поступит с ними по своему усмотрению.

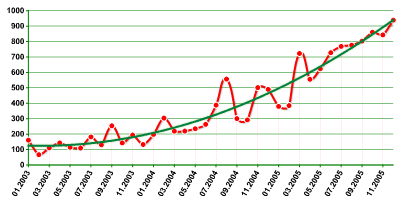

Согласно классификации «Лаборатории Касперского», подобные творения относятся к Trojan-Spy или к Trojan-PSW. Если количество ежемесячно обнаруживаемых новых модификаций шпионских программ представить в виде графика, то он примет следующий вид:

Практически каждый получатель данного сообщения идет по вредоносной ссылке и запускает троянца. Происходит это из-за высокого уровня доверия к ICQ-сообщениям. Получатель не сомневается, что сообщение пришло от его знакомого. И так по кругу: заразив компьютер вашего знакомого, троянец рассылает себя дальше по всем контакт-листам, обеспечивая автора программы ворованными пользовательскими данными.

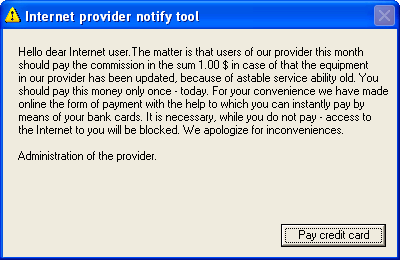

Особое опасение вызывает факт, что подобные шпионские программы уже пишут начинающие — и также сочетают их с методами социнжиниринга. Вот, например, программа от автора, только вчера освоившего английский — Trojan-Spy.Win32.Agent.ih. При запуске данная вредоносная программа выводит диалоговое окно, показанное на рисунке:

В тексте сообщения пользователю указывается на необходимость заплатить всего $1 за пользование услугами интернета, а само сообщение составлено по всем правилам социального инжиниринга:

* пользователю не оставляют времени для размышлений — заплатить необходимо в день получения письма;

* предлагается заплатить символическую плату в размере $1, что резко увеличивает число плательщиков, так как мало кто будет что-либо выяснять из-за одного доллара;

* для мотивации действий пользователя используется обман: если не заплатишь, отключим доступ к интернету;

* чтобы минимизировать подозрения пользователя, в качестве отправителя указана администрация провайдера, которая позаботилась о своем пользователе и написала эту программу, с помощью которой можно все оплатить и не тратить время. Вполне логично, что она знает адрес электронной почты своего пользователя.

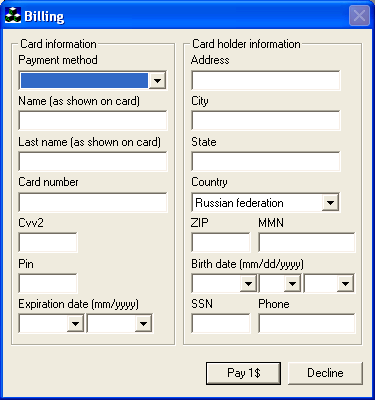

Первый этап работы программы — зомбировать пользователя, не оставить у него сомнений в необходимости ввода данных кредитной карты. Законопослушному пользователю просто не оставляют выбора, и он нажимает кнопку «Pay credit card», что приводит к появлению диалогового окна, приведенного на рисунке 3:

Естественно, что после заполнения всех полей и нажатия кнопки «Pay 1$» никакой оплаты не происходит, зато вся информация о кредитной карте отправляется по почте мошенникам.

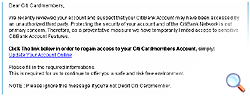

Методы социнжиниринга зачастую используются и отдельно от вредоносных программ. Красноречивым подтверждением этого является фишинг — атака, направленная на клиентов того или иного банка, использующих для управления своего счета систему онлайн-банкинга. В рассылаемых от имени банка фальшивых письмах утверждается, что учетная запись клиента заблокирована по той или иной причине (это, конечно, блеф), и для ее разблокирования предлагается ввести учетные данные по приводимой в теле письма специальным образом сформированной ссылке. Приводимая ссылка создается злоумышленниками таким образом, что на экране жертвы она отображается как реально существующий сетевой адрес сайта банка, на самом же деле ссылка при ее активации приведет на сайт злоумышленника. Введенные данные опять же попадут не в банк, а к преступнику, который получит данные клиента, а вместе с ними и возможность доступа к его счету. Пример фишингового письма приведен на рисунке 4:

Похожим образом рассылаются и письма от имени различных служб поддержки, социальных служб и т.п.

Однако мошенники охотятся не только за данными кредитных карт. Их интересует и такая вещь, как списки электронных адресов с компьютеров пользователей. Каким же образом крадут эти адреса? Неоценимую помощь злоумышленникам в этом оказывают вредоносные программы, которые, согласно классификации «Лаборатории Касперского», получили название SpamTool. Эти программы занимаются сканированием файлов данных на компьютере-жертве и поиском в них всех возможных адресов электронной почты. Собранные адреса могут тут же отфильтровываться по заданным критериям: например, удаляются принадлежащие антивирусным компаниям.

Все собранные email'ы передаются разработчику вредоносной программы.

Существуют и куда более циничные способы проникновения троянцев на компьютеры пользователей. Отмечены случаи, когда преступники предлагают платить владельцам сайтов за загрузку их посетителям вредоносных программ — чего стоит случай с сайтом iframeDOLLARS.biz! Согласно расположенной там «партнерской программе», веб-мастерам предлагалось установить на собственных сайтах эксплойты для дальнейшей загрузки посетителям (разумеется, без их ведома!) вредоносных программ. «Партнерам» предлагалось $61 за 1000 заражений.

Сбыт краденого

Безусловно, главная причина всех этих краж — возможность получения выгоды. В конечном итоге практически вся украденная информация продается либо напрямую используется для получения денег. Но кому нужны данные кредитных карт и электронные адреса?

Итак, кража данных совершена. Но это только часть дела, теперь необходимо вывести из платежной системы деньги, либо реализовать полученную информацию. Если результатом проведенной атаки стали, например, параметры для доступа к системе онлайн-банкинга или электронному кошельку пользователя, то средства могут быть выведены самыми различными способами: через цепочку электронных обменных пунктов из одной электронной валюты (aka платежной системы) в другую, либо с помощью аналогичных услуг представителей киберкриминала, либо путем приобретения товара в интернет-магазинах.

Во многих случаях этот этап легализации краденых средств является самым опасным для злоумышленника, так как необходимо указывать какие-либо свои идентификационные параметры: адрес для доставки товара, номер своего счета/кошелька и т.д. Для решения проблем такого рода мошенники могут использовать людей, которых на языке киберкриминала...

| Добавить комментарий |

| Всего 0 комментариев |