МОБИЛЬНЫЕ УСТРОЙСТВА И УГРОЗЫ В СФЕРЕ ТУРИЗМА

Дата: 18.12.2017Источник: Cybersafetyunit.com

Автор: Карина Татарова

The article is devoted to the use of mobile devices and modern information technologies in thefield of tourism. Specificity ofapplication of mobile devices in tourism is determined. In addition, I proposed the classification of threats and considered the main methods of counteraction.

Key words: mobile devices, informational threats, tourism, security, services

ВВЕДЕНИЕ

За последнее десятилетие современные информационные и коммуникационные технологии существенно изменили жизнь общества, а также сферу туристической индустрии. Туризм и отдых являются одной из наиболее динамичных и быстро развивающихся отраслей в рамках глобальной экономики. Опыт различных государств, в которых развит туристический сектор, свидетельствует, что для успешного развития данной сферы необходимо выделять данной отрасли огромные вложения, на информационном, региональном, местном и национальном уровнях. Информационные и коммуникационные технологические новшества позволяют упростить работу туристическим агентам и найти нужную информацию туристам. Сфера туризма идеально приспособлена для внедрения новых гаджетов в среде информационных технологий. Со вступлением в новую информационную эру запросы потребителя радикально ме

няются. Интернет приучил людей к тому, что они могут действовать в режиме онлайн и немедленно получать любую необходимую информацию. Соответственно, для туристической индустрии нужны системы, которые в кратчайшие сроки предоставят сведения о доступности транспортных средств и возможности гостиничного фонда, обеспечат быстрое резервирование, внесут коррективы.

Сегодня невозможно представить жизнь без мобильного устройства и связи. Теперь мобильное устройство - это миниатюрный компьютер. В его памяти хранятся огромные объемы персональной информации. Мобильные устройства становятся все меньше. Однако, все больше проникают во все сферы деятельности каждого человека. Поэтому очень важно, чтобы устройства, которым люди стали доверять, не стали причиной разного рода неприятностей. В связи с этим появляется острая необходимость в разработке терминологического единства:

Мобильные устройства - устройства, главной особенностью которых является не большой размер, способность к транспортированию, а также количество выполняемых ими функций. По отношению к мобильным устройствам существует огромное количество угроз, направленных на кражу, изменение, копирование персональных данных и т.д.

Угроза - это потенциально возможное событие, действие, процесс или явление, которое может привести к ущербу чьим-либо интересам.

1. Классификация мобильных устройств

К сожалению, универсальной классификации мобильных устройств не существует. Рассмотрим мобильные устройства, используемые в отпуске: мобильные телефоны, смартфоны, защищенные телефоны, коммуникаторы, электронные книги, военные мобильные устройства, бизнес-телефоны, планшетный персональный компьютер. В рамках данного доклада используется термин мобильное устройство, под которым имеются в виду все вышеперечисленные устройства.

Следует отметить, что в рамках мобильных устройств предусмотрен дополнительный комплекс функциональных возможностей:

• Товары и услуги все чаще приобретаются с помощью мобильных устройств, что повышает их популярность.

• Функция геолокации. Отели и рестораны могут посыпать извещения туристам о различных льготах и предложениях тем, кто использует мобильное приложение или находится поблизости. Что еще более важно, приложения с функцией геолокации позволяют отслеживать местонахождение своих туристов, тем самым повышая их безопасность.

• Поиск и бронирование авиабилетов. У туристов есть возможность сохранять интересующие их рейсы и экономить время при последующих бронированиях. Есть много отдельных площадок для тех, кто хочет оставить отзыв, для планирования поездок и др. Таким образом, заинтересованный человек из любой точки мира сможет быстро получить информацию о возможных местах отдыха и развлечениях.

• Операции по банковским счетам. Мобильные приложения значительно упростили работу с финансами: проверка остатка, переводы и оплата счетов онлайн через систему электронных платежей. Удобный доступ к основным банковским функциям и полезные оповещения о депозитах, транзакциях и остатках на счетах могут значительно упрощают клиентам жизнь.

2. Угрозы для мобильных устройств

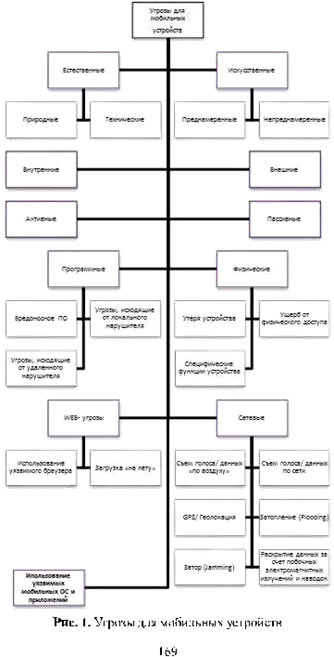

Мобильным устройствам присущи свои специфические угрозы, а также меры и средства безопасности. В докладе подробно рассматривается состав и структура угроз для мобильных устройств. На Рис. 1 представлены основные киберугрозы, относящиеся к мобильным устройствам:

Рис. 1. Угрозы для мобильных устройств

Естественные угрозы - угрозы, вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека. Естественные делятся на: природные и технические.

Искусственные - вызванные воздействием на информационную сферу человека. Искусственные делят на: непреднамеренные и преднамеренные.

Пассивные (структура и содержание системы не изменяются).

Активные (структура и содержание системы подвергается изменениям).

Внутренние угрозы:

Источниками внутренних угроз являются: сотрудники организации, программное обеспечение, аппаратные средства.

Внешние угрозы:

К внешним источникам угроз относятся: вирусы и вредоносные программы, организации и отдельные лица, стихийные бедствия.

Программные угрозы:

1. Вредоносное программное обеспечение. Вредоносное ПО распространяется при посещении вредоносных веб-сайтов, при загрузке вредоносных приложения, при загрузке фальшивых версий настоящих приложений и посредством фишинга. Так же это сопровождается риском сбора личной информации несанкционированного снятия денег и вымогательства.

2. Угрозы, исходящие от локального нарушителя. При локальном доступе на программном уровне нарушитель может осуществить угрозу только на ресурс. Что нарушит целостность, конфиденциальность и функционирование любого из компонент ресурса.

3. Угрозы, исходящие от удаленного нарушителя. При удаленном программном доступе нарушитель может воздействовать как на ресурс, содержащий ценную информацию, так и на каналы связи, связывающие ресурсы между собой.

Использование уязвимых мобильных ОС и приложений:

Уязвимости ОС представляют более значительную угрозу, поскольку процессы ОС выполняются с более высоким приоритетом, чем приложения. Многие приложения уязвимы для атак и использования «дыр» по причине ошибок разработки или программирования, или же некорректно сконфигурированы или настроены с точки зрения безопасности.

Web-угрозы:

1. Загрузка «на лету». Данная угроза заключается в автоматическом получении вредоносного кода и является результатом посещения пользователем инфицированного web-сайта.

2. Использование уязвимого браузера.

Физические угрозы:

Могут исходить от действий нарушителя (человека), форс-мажорных обстоятельств и отказа оборудования и внутренних систем жизнеобеспечения.

1. Утеря устройства.

2. Ущерб от физического доступа.

3. Специфические функции устройства. Встроенные функции мобильного устройства, такие как камера и микрофон, могут представлять собой угрозу, предоставляя возможность сбора критичных изображений и разговоров.

Сетевые угрозы:

К таковым относят угрозы, где потенциальным источником является использование уязвимостей через сеть оператора связи на прикладном уровне или внутри приложений, файлов или данных, так же, как и в плане контроля, отвечающего за конфигурацию и управление устройством.

1. Съем голоса/ данных «по воздуху». Устройства, использующие Wi-Fi, уязвимы для перехвата другим Wi-Fi-устройством, беспроводным программным инструментарием, а также анализатором сигналов. Данные и голос в сетях сотовой связи могут быть перехвачены.

2. Съем голоса/ данных по сети. В сети может осуществляться электронное прослушивание. Данные и голос при передаче могут быть изменены, подтасованы или избирательно блокированы с целью компрометации соединения.

4. Раскрытие данных за счет побочных электромагнитных излучений и наводок

Большинство вычислительных устройств порождают побочные электромагнитные излучения и наводки за счет переключения отдельных электрических компонент внутри устройства, не считая излучения, порождаемого сигналом сотовой связи, Bluetooth или Wi-Fi.

5. Затор (Jamming). Это угроза, которая мешает получению или передаче при беспроводном соединении. Другими словами, затор - это постановка или использование помех.

б.Затопление (Flooding). Атака затопления переполняет систему данными, объем которых больше, чем система может обработать.

7.GPS/ Геолокация. Эта служба имеет потенциальную возможность раскрытия местонахождения устройства или выводить некорректную информацию о местонахождении пользователя за счет внешних помех или манипуляций.

3. Средства защиты мобильных устройств

Проведя анализ угроз, есть необходимость рассмотреть методы защиты мобильных устройств. В их число входит: шифрование данных на устройстве, сильный пароль, сильная аутентификация, защита от вредоносного ПО, регулярное сканирование на наличие вирусов, защита от взлома устройства, специальная политика безопасности, контроль утечки данных, межсетевой экран, управление обновлениями ПО, соблюдение осторожности при установке всевозможных приложений на смартфон, контроль использования внешних устройств, создание резервных копий файлов, использование защищенного соединения с сетью Wi-Fi и т.д. Советы и рекомендации: устанавливать приложения только из...

|

Добавить комментарий |

| Всего 0 комментариев |