DoS-атака: преступление без наказания

Дата: 14.02.2005Источник: www.crime-research.ru

Автор: Владимир Голубев

Сегодня достаточно сложно для простого пользователя определить, откуда и каким способом может быть атакована его компьютерная система. Чаще всего это вирусы, интернет-черви или «троянцы», СПАМ, DoS атаки, приводящие к отказу в обслуживании пользователей, хищение конфиденциальной информации и, наконец, угрозы со стороны собственных служащих.

DDoS-атака сегодня является одной из самых распространенных и опасных сетевых атак относящихся к атакам типа отказ в обслуживании (Denial of Service). В последние годы упоминания о многочисленных атаках DoS буквально заполонили заголовки периодических изданий. Ежегодно DDoS-атаки стоят различным компаниям миллионы долларов и таят в себе серьезную угрозу для любой компьютерной системы. Как результат таких атак, длительные простои системы, потерянная прибыль, большие объемы работ по идентификации атак и подготовка адекватных ответных мер. По существу, атака DoS нарушает или полностью блокирует обслуживание законных пользователей, сетей, систем и иных ресурсов.

Целью DoS атаки является блокирование атакуемой компьютерной системы, то есть создание ситуации, в которой удаленный компьютер не сможет обмениваться информацией с внешним миром. Подобный результат достигается несколькими способами: создание направленного шторма запросов, реализация ошибок сетевых протоколов путем передачи в адрес атакуемого хоста некорректных пакетов. В первом случае возможна ситуация когда перегруженный запросами удаленный компьютер просто не сможет осуществлять нормальную передачу данных, во втором случае возможны переполнения в механизмах обработки запросов и как следствие крах системы.

Большинство подобных атак базируется на использовании уязвимостей в основном протоколе Internet (TCP/IP), в частности на способе обработки системами запросе SYN. Эта ситуация усугублялась еще тем, что взломщики, чтобы сохранить свою анонимность, использовали ложные исходные адреса. Таким образом, значительно затрудняется выявление реальных злоумышленников. Эти события оказали огромное влияние на сообщество Internet и еще раз подчеркнули несостоятельность применяемых в глобальной сети технологий обеспечения безопасности. Хотя уже несколько лет назад подобные атаки были теоретически предсказаны, только в настоящее время можно оценить всю опасность таких нападений особенно для электронной коммерции и Web-сайтов крупных и средних компаний.

Многие эксперты по вопросам безопасности считают, что число таких атак возрастает из-за быстрого распространения систем Windows NT/XP и расширения сети Интернет. Операционная система Windows – это мишень для многих взломщиков. Кроме того, многие средства DoS абсолютно доступны, для их использования не требуется высокая квалификация. Хотя большинство атак связано с приведенными выше мотивами, некоторые из них могут пригодиться взломщикам и для взлома уязвимой системы.

Сегодня глобальная сеть Интернет является полным отражением реальной жизни, в том числе и негативных социальных процессов связанных с криминализацией и использованием организованной преступностью достижений научно-технического прогресса. В виртуальном мире, как и в реальном, большинство преступлений совершается индивидами или небольшими группами, и мы можем это явление охарактеризовать как “дезорганизованная преступность”. Но все же появляются все новые и новые свидетельства того, что организованные преступные группы также эксплуатируют возможности, предоставляемые сетью Интернет.

Для таких преступных групп атаки DoS становятся мощным инстументом, что свидетельствует о наступлении нового и опасного этапа развития научно-технического прогресса, когда информационные технологии могут использоваться не во благо, а во вред человечеству. Зачастую гораздо проще нарушить функционирование сети или системы, чем на самом деле получить к ней доступ. Как известно из истории возникновения Интернет, сетевой протокол типа TCP/IP был разработан для применения в открытом и доверенном сообществе пользователей, и его текущая версия 4 унаследовала все слабые стороны своих предшественниц. Кроме того, многие операционные системы и сетевые устройства имеют различные изъяны в используемой реализации сетевого стека, что значительно снижает их способность противостоять атакам DoS. Мы были свидетелями, как на устройствах управления различными процессами, в которых использовался устаревший стек протокола IP, сбой происходил от простого перенаправления ICMP с некорректным параметром. Поскольку для реализации атак DoS существует много средств, очень важно идентифицировать их типы, а также разобраться с тем, как выявить и предотвратить эти атаки.

Атака DoS представляет собой тип атаки, проводя которую хакер может привести систему в нерабочее состояние или настолько замедлить скорость работы системы путем истощения ресурсов, что никто больше не сможет получить к ней доступ. Результатом атаки также может стать повреждение или разрушение ресурсов, а следовательно, невозможность их использования. Атаки DoS могут быть предумышленными и случайными. Они проводятся намеренно в том случае, когда пользователь незаконно и умышленно активно занимает ресурсы системы. Случайно эта атака происходит тогда, когда законный пользователь непреднамеренно производит такие действия, которые приводят к недоступности ресурсов.

Большинство операционных систем (от Windows до многих версий UNIX), маршрутизаторов и компонентов сетей, которые должны обрабатывать пакеты на каком-либо уровне, являются уязвимыми для атак DoS. Вообще атаки DoS предотвратить довольно сложно. Однако ограничение доступа к важным учетным записям, ресурсам и файлам, а также защита их от неправомочных пользователей может существенно затруднить проведение многих атак DoS.

Количество атак DoS с каждым днем растет. Если взломщик не может получить доступ к машине, он стремится повредить ее путем проведения такой атаки. Это означает, что даже в том случае, когда система обеспечена всеми обновлениями и должным образом защищена, взломщик все еще может нанести ущерб компании.

Существует два основных типа атак, вызывающих отказ в обслуживании. Первый тип приводит к остановке системы или сети. Если взломщик посылает жертве данные или пакеты, которые она не ожидает, и это приводит либо к остановке системы, либо к ее перезагрузке, значит, взломщик проводит атаку DoS, поскольку никто не сможет получить доступ к ресурсам. С точки зрения взломщика, эти атаки хороши тем, что с помощью нескольких пакетов можно сделать систему неработоспособной. В большинстве случаев для того, чтобы вернуть систему в нормальный режим работы, необходима перезагрузка системы администратором. Таким образом, первый тип атак является наиболее разрушительным, поскольку осуществить атаку легко, а для устранения ее последствий требуется вмешательство оператора.

Второй тип атак приводит к переполнению системы или сети с помощью такого большого количества информации, которое невозможно обработать. Например, если система может обрабатывать только 10 пакетов в минуту, а взломщик отправляет 20 пакетов в минуту, то когда законные пользователи пытаются подключиться к системе, они получают отказ в обслуживании, поскольку все ресурсы заняты. При такой атаке взломщик должен постоянно переполнять систему пакетами. После того как взломщик перестает заполнять систему пакетами, проведение атаки заканчивается, и система возобновляет нормальную работу. Этот тип атаки требует немного больше усилий со стороны взломщика, поскольку ему необходимо постоянно активно воздействовать на систему. Иногда этот тип атаки приводит к остановке системы, однако в большинстве случаев восстановление после проведения этой атаки требует минимального вмешательства человека.

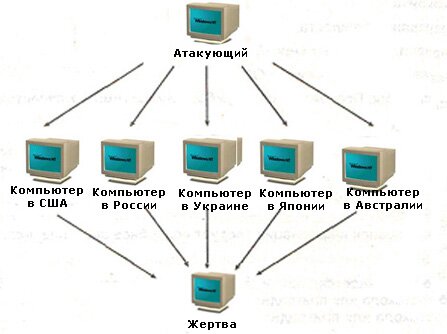

Традиционная атака DoS, направленная на компьютер жертвы, обычно проводится с одной машины. Однако в 2000 году появился новый тип этой атаки, распределенная атака DoS. Для ее запуска против машины или сети нападающий предварительно взламывает несколько машин или координирует атаку со своими сообщниками для выполнения атаки сразу с нескольких компьютеров. Таким образом, атака проводится не с одной единственной машины, а с нескольких. Это усложняет защиту от атаки, ведь машина теперь получает пакеты не от одной машины взломщика, а одновременно от большого количества машин. Кроме того, поскольку эти атаки проводятся с широкого диапазона IP-адресов, становится гораздо сложнее блокировать и обнаруживать нападение по той причине, что небольшое количество пакетов с каждой машины может не вызвать реакции со стороны систем обнаружения вторжений. Если атака проводится с одного IP-адреса, то его можно блокировать с помощью брандмауэра. Если же задействовано 100 машин, то блокировать их все становится чрезвычайно трудно.

На рис. 1 изображена схема типичной DoS атаки.

Рис. 1. Схема распределенной атаки DoS.

Как видно с рисунка, атака против единственной жертвы проводится с множества компьютеров, разбросанных по всему миру. Если даже проводимые с одного источника атаки DoS сложно предотвращать, то можно себе представить, насколько сложнее защищаться от...

| Добавить комментарий |

| 2006-11-03 19:17:58 - Чё могу сказать - всю правду городят -... Стас Морозов |

| 2006-03-09 14:26:50 - Как пользователь, я ощутил на себе, что... homa |

| Всего 2 комментариев |